Данный документ детально описывает последовательность

Данный документ детально описывает последовательность действий, которую необходимо выполнить для установки WinRoute, на примере модели типичной сети. Данная сеть включает большинство элементов, присутствующих в реальных сетях - Интернет-доступ из локальной сети, защита от атак со стороны Интернета, доступ к отдельным сервисам локальной сети извне, управление доступом пользователей, автоматическая настройка клиентов локальной сети и т.д.

Этот документ также описывает связь сетей головного офиса и филиала посредством зашифрованного канала (VPN), а также защищенный доступ клиентов к ресурсам локальной сети из сети Интернет с использованием инструментов WinRoute.

На схеме приведена рассматриваемая модель сети.

| Назад | Вверх | Вперед |

| Kerio WinRoute Firewall 6.0 | Оглавление | 2. Настройка головного офиса |

Установка WinRoute

Запустите файл установки WinRoute и выберите опцию Typical installation.

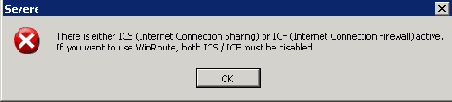

Отключите сервисы Internet Connection Sharing (Windows Me, 2000, XP) или Internet Connection Firewall (Windows XP), если таковые будут обнаружены инсталлятором, в противном случае WinRoute может работать некорректно.

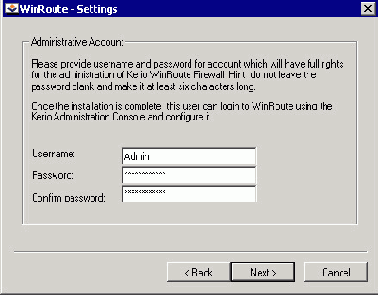

Введите имя пользователя и пароль, которые будут использоваться в дальнейшем в качестве учетной записи администратора.

Перезагрузите компьютер после завершения процесса установки.

| Назад | Вверх | Вперед |

| 2.1. Настройка сетевых интерфейсов | Оглавление | 2.3. Базовая настройка политики трафика |

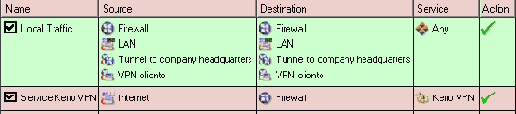

Базовая настройка политики трафика

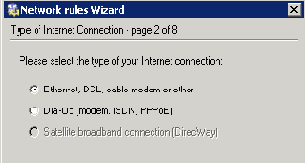

После перезагрузки запустите консоль управления Kerio Administration Console (Start / Programs / Kerio). Подключитесь к localhost (локальный компьютер), используя имя пользователя и пароль, заданные на этапе установки продукта. После первого входа в систему автоматически запустится мастер настройки сетевых правил Network Rules Wizard. Установите следующие параметры с помощью мастера:

Тип Интернет-подключения (Шаг 2) - тип интерфейса, через который брандмауэр подключен к сети Интернет

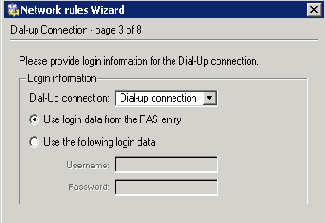

Интернет-интерфейс (Шаг 3) - выберите Интернет-интерфейс или соответствующую запись диалап-соединения (в этом случае также необходимо указать имя пользователя и пароль).

В случае диалап-соединения WinRoute требует указания соответствующего учетного имени пользователя и пароля. Указание этих данных необязательно в случае, если информация уже сохранена в операционной системе. Если нет (или вы не уверены, сохранена ли действительно данная информация), выберите опцию "Use the following login data" и укажите имя пользователя и пароль для соответствующей записи диалап-соединения.

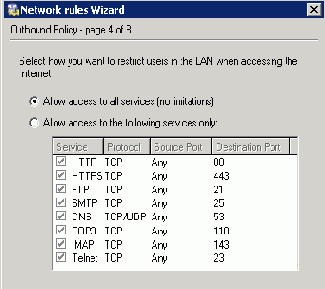

Правила для исходящего трафика (Шаг 4) - данные правила разрешают доступ к интернет-службам.

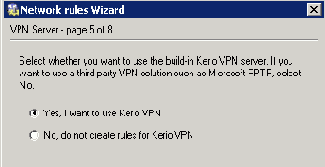

Политика VPN-сервера

(Шаг 5) — выберите Yes, I want to use Kerio VPN для создания правил, разрешающих подключение мобильных пользователей и удаленных филиалов к головному офису (см. главу Связь головного офиса с филиалом).

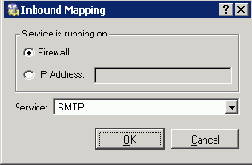

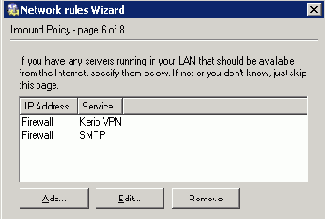

Правила для входящего трафика (Шаг 6) — например, маппинг почтового SMTP сервера.

Примечание: На этом шаге вы можете также определить правила маппинга (подстановки портов, трансляции адреса получателя) для других поддерживаемых служб, например, FTP-сервера, с помощью второго метода - определение собственных правил. Более подробно данный вопрос рассмотрен в разделе Разрешение доступа к службам из сети Интернет.

Общий доступ к Интернет-подключению (Шаг 7) — трансляция сетевых адресов (NAT) должна быть разрешена, если в локальной сети используются частные IP-адреса.

| Назад | Вверх | Вперед |

| 2.2. Установка WinRoute | Оглавление | 2.4. Настройка DHCP-сервера |

Настройка DNS Форвардера

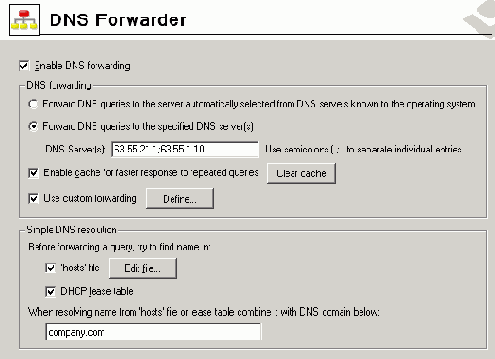

Перейдите в меню Configuration / DNS Forwarder для настройки DNS-серверов, на которые будут перенаправляться DNS-запросы. Выберите опцию "Check the Forward DNS queries to the specified DNS servers" и укажите один или несколько серверов в сети Интернет. Обычно лучшим выбором является указание DNS-серверов провайдера. Для получения данных адресов свяжитесь с вашим провайдером.

Внимание: Автоматический выбор DNS-серверов невозможен, т.к. DNS-сервер на сетевой карте, подключенной к локальной сети, использует тот же IP-адрес, что и DNS-сервер на брандмауэре (см. главу Настройка сетевых интерфейсов)— DNS-сервера всегда должны быть указаны в DNS форвардере, в противном случае DNS Форвардер не будет работать правильно.

Дополнительные параметры DNS Форвардера:

Рекомендуется включить опцию Enable cache... (это уменьшит время ответа на повторяющиеся DNS-запросы).

Включите опцию Use custom forwarding для установки параметров, необходимых для корректной пересылки DNS-запросов между сетью головного офиса и сетью филиалов. Более подробно о данных опциях см. главы Настройка головного офиса и Настройка филиала).

Обе опции 'hosts' file и DHCP lease table должны быть включены (DNS Форвардер использует файл hosts и/или таблицу аренды DHCP для поиска имен и IP-адресов локальных машин).

Укажите локальный домен company.com в поле When resolving name... DNS Форвардер при этом сможет правильно отвечать на запросы, ссылающиеся на имена в локальной сети (например, fw) или на полные DNS-имена машин (например, fw.company.com).

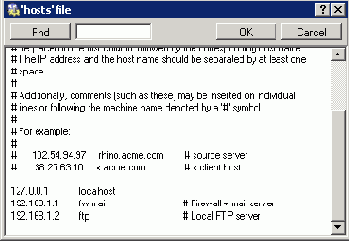

Нажмите кнопку Edit file... для редактирования системного файла hosts. В этом диалоговом окне укажите все IP-адреса и имена компьютеров, для которых IP-адреса были назначены вручную (включая и сам брандмауэр).

| Назад | Вверх | Вперед |

| 2.4. Настройка DHCP-сервера | Оглавление | 2.6. Создание учетных записей пользователей и групп |

Создание учетных записей пользователей и групп

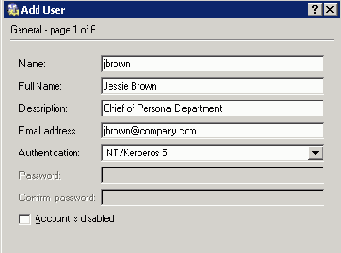

Перейдите в раздел Users and Groups / Users для создания учетных записей для всех пользователей в локальной сети.

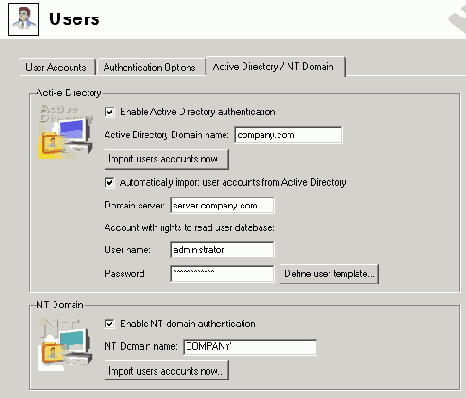

Если сеть построена на базе доменов Windows NT или Windows 2000, то пользователи могут быть импортированы из данных доменов. Имена и пароли пользователей будут использоваться для доступа к любым сетевым ресурсам, в том числе и к сети Интернет.

Установите права доступа к VPN-серверу для каждого пользователя, которому будет позволено удаленно подключаться к локальной сети (как VPN-клиент — см. главу Защищенный доступ удаленных клиентов к локальной сети).

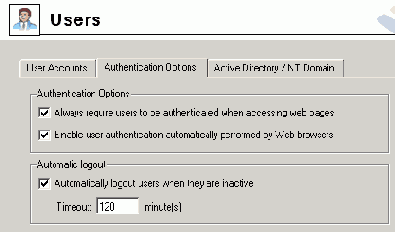

Если планируется использовать автоматическую авторизацию, то имя домена Windows NT/Windows 2000 должно быть указано в соответствующем поле диалога Advanced Options / User Authentication.

Подсказка:

Также возможно импортировать учетные записи пользователей из домена NT или из Active Directory. Это позволит сэкономить время и упростить задачу администрирования.

Для автоматического импорта учетных записей из Active Directory необходимо указать IP-адрес сервера AD, а также имя пользователя и пароль с соответствующими правами (может быть использона учетная запись любого пользователя домена). Кроме того, можно создать шаблон настроек (группы, права, квоты и т.п.), применяемый автоматически ко всем новым пользователям при их первой авторизации на сервере.

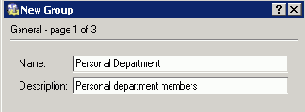

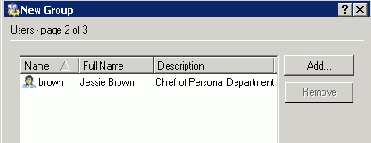

Перейдите в раздел Users and Groups / Groups для создания групп пользователей, которые будут использоваться для управления доступом к интернет-ресурсам. Распределите пользователей по соответствующим группам.

| Назад | Вверх | Вперед |

| 2.5. Настройка DNS Форвардера | Оглавление | 2.7. Адресные группы и временные интервалы |

Адресные группы и временные интервалы

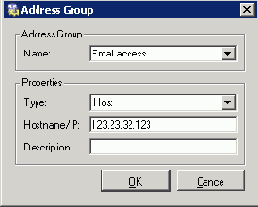

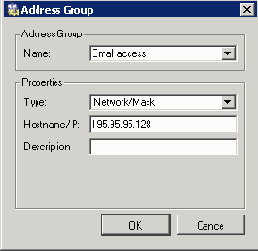

Перейдите в раздел Definitions / Address Groups для создания IP-групп, которые будут использоваться для ограничения доступа к почтовым учетным записям (см. главу Разрешение доступа к службам из сети Интернет). Эта группа будет состоять из адресов 123.23.43.123 и 50.60.70.80, а также из полной сети 195.95.95.128 с маской 255.255.255.248.

Добавляем IP-адрес:

Добавляем сеть:

Примечание: Имя должно быть одинаковым для всех элементов, чтобы все записи были добавлены к одной и той же группе.

В конечном итоге мы должны получить следующее:

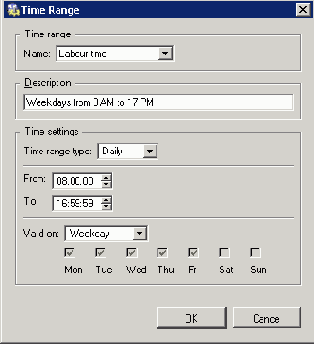

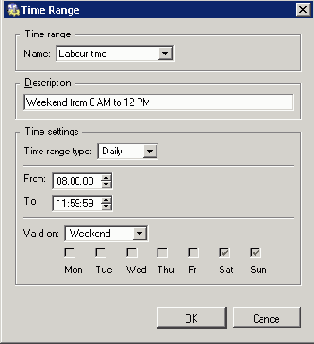

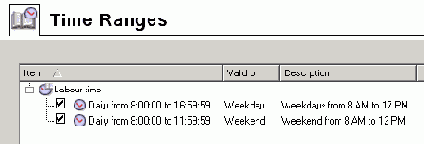

Перейдите в раздел Definitions / Time Ranges для создания интервала времени, ограничивающего интернет-доступ в рабочее время (с понедельника по пятницу с 8 часов утра до 17-00, в субботу и воскресенье с 8 до 12 часов).

Определение рабочего времени для будних дней (с понедельника по пятницу):

Определение рабочего времени для выходных дней (суббота и воскресенье):

Примечание:

Вы можете использовать готовые группировки дней (Weekday или Weekend) для настройки параметра Valid on — при этом нет необходимости индивидуально выделять каждый день.

Имя записей должно быть идентично, чтобы был создан только один временной интервал.

На рисунке приведен итоговый результат определения интервала времени Labor time:

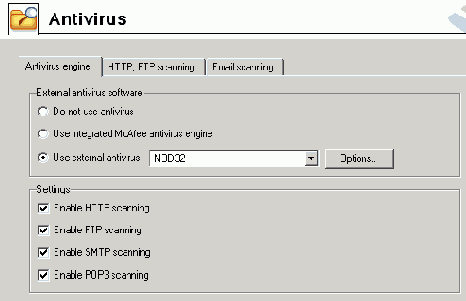

Настройка антивирусного сканирования

Любые поддерживаемые внешние антивирусные приложения, которые Вы намереваетесь использовать, должны быть сначала установлены. Антивирусное приложение McAfee интегрировано в WinRoute, и для дальнейшего его использования Вы должны приобрести специальную лицензию.

Выберите соответствующее антивирусное приложение во вкладке Antivirus в Configuration / Content filtering /Antivirus и выберите протоколы, которые будут сканироваться. Все исполняемые файлы и файлы Microsoft Office сканируются по умолчанию.

Вкладки HTTP, FTP scanning и Email scanning допускают детализированную конфигурацию сканирования этих протоколов. В большинстве случаев настройки по умолчанию являются оптимальными.

| Назад | Вверх | Вперед |

| 2.9. Настройка политики FTP | Оглавление | 2.11. Разрешение доступа к службам из сети Интернет |

Разрешение доступа к службам из сети Интернет

Для добавления правила доступа к службам из сети Интернет перейдите во вкладку Configuration / Traffic Policy (Конфигурация/Политика Трафика).

Открыть доступ другим службам почтового сервера – разрешить только от определенных IP адресов.

Примечания :

Это правило разрешает доступ к почтовым службам IMAP и POP 3 в зашифрованном и в незашифрованном виде - клиент может выбрать, какую службу использовать.

В данном примере правило для входящего SMTP-трафика уже было создано Мастером настройки правил (см. главу Базовая настройка политики трафика).

Доступ к SMTP сервису не должен быть ограничен определенными IP адресами, поскольку любой пользователь должен иметь возможность отправить электронную почту локальному домену.

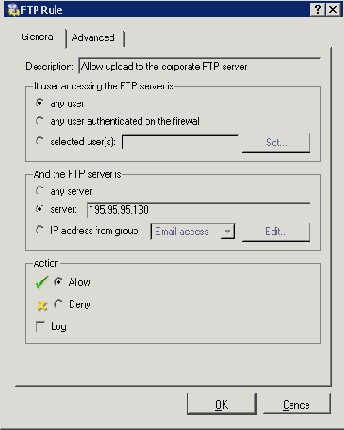

Маппинг (отображение) местного сервера FTP

Примечание: Правила политик обрабатываются сверху вниз.

Если трафик соответствует определённому правилу, то его дальнейшая обработка последующими правилами фильтра прекращается. Поэтому все разрешающие правила должны быть расположены до запрещающих правил.

| Назад | Вверх | Вперед |

| 2.10. Настройка антивирусного сканирования | Оглавление | 2.12. Защищенный доступ удаленных клиентов к локальной сети |

Защищенный доступ удаленных клиентов к локальной сети

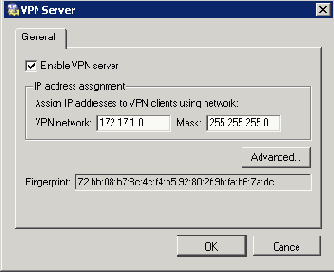

Включите VPN-сервер для обеспечения защищенного доступа удаленных клиентов (VPN-клиентов) к локальной сети на вкладке Interfaces в меню Configuration / Interfaces (см. гл. Настройка головного офиса). Дополнительные настройки не требуются. Передача данных VPN-клиентам уже разрешена политикой трафика, созданной Мастером — см. гл. Базовая настройка политики трафика.

Примечания:

Kerio VPN Client (клиент Kerio VPN) должен быть установлен на каждой удаленной машине для обеспечения подключения с VPN-серверу WinRoute. Клиенты будут подключаться к серверу головного офиса (например, 63.55.21.12) и авторизоваться с помощью логина и пароля от своих учетных записей WinRoute (см. гл. Создание учетных записей пользователей и групп).

Для более подробной информации см. документ Kerio VPN Client — User Guide.

VPN-клиенты будут подключаться только к серверу головного офиса. Настройки для VPN-клиентов на сервере филиалов не требуется.

| Назад | Вверх | Вперед |

| 2.11. Разрешение доступа к службам из сети Интернет | Оглавление | 2.13. Настройка компьютеров в локальной сети |

Настройка компьютеров в локальной сети

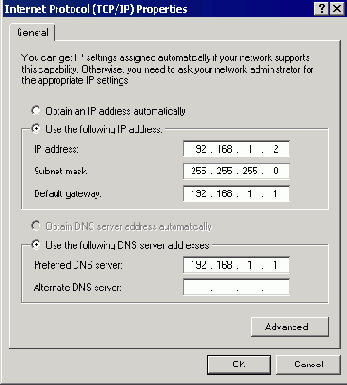

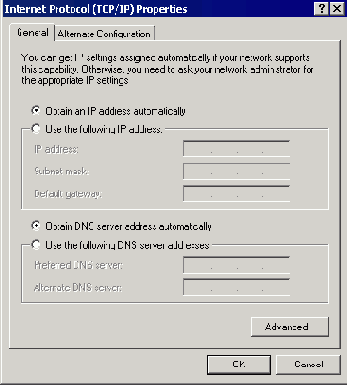

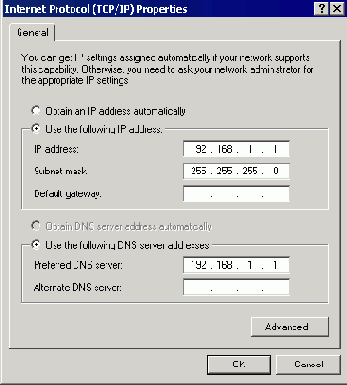

Параметры TCP/IP для машин, используемых в качестве файлового сервера и FTP-сервера должны быть заданы вручную (их IP-адреса не должны изменяться):

IP address — мы будем использовать 192.168.1.2 (см. гл. Настройка DHCP-сервера)

Default gateway, DNS server

— используйте адрес соответствующего интерфейса шлюза (192.168.1.1)

Включита автоматическую настройку (с помощью DHCP) на всех рабочих станциях (она включена по умолчанию в большинстве операционных систем).

| Назад | Вверх | Вперед |

| 2.12. Защищенный доступ удаленных клиентов к локальной сети | Оглавление | 3. Связь головного офиса с филиалами |

Настройка головного офиса

Оглавление

2.1. Настройка сетевых интерфейсов2.2. Установка WinRoute2.3. Базовая настройка политики трафика2.4. Настройка DHCP-сервера2.5. Настройка DNS Форвардера2.6. Создание учетных записей пользователей и групп2.7. Адресные группы и временные интервалы2.8. Определение Web-правил2.9. Настройка политики FTP2.10. Настройка антивирусного сканирования2.11. Разрешение доступа к службам из сети Интернет2.12. Защищенный доступ удаленных клиентов к локальной сети2.13. Настройка компьютеров в локальной сети

Данный раздел посвящен детальному описанию настройки локальной сети и процесса установки WinRoute в головном офисе компании. Та же последовательность действий может быть применена при настройке сети в филиалах (должны отличаться только диапазоны IP-адресов).

| Назад | Вверх | Вперед |

| 1. Введение | Оглавление | 2.1. Настройка сетевых интерфейсов |

Настройка головного офиса

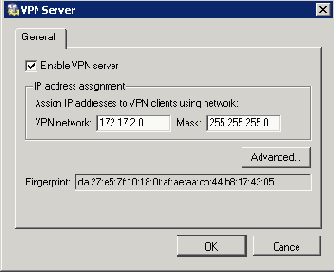

Выберите VPN server на вкладке Interfaces раздела Configuration / Interfaces. Двойным кликом (или нажатием на клавишу Edit) откройте диалоговое окно для установки параметров VPN server. Отметьте опцию Enable VPN server на вкладке General.

Примечание: Свободная подсеть и маска проставляются автоматически, и нет причин для их изменения.

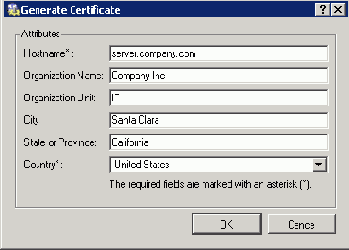

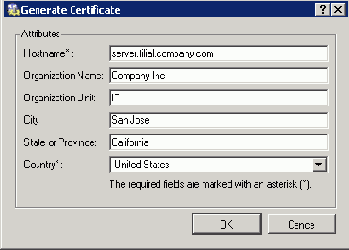

Нажмите кнопку Advanced, затем Change SSL Certificate. Используйте кнопку Generate Certificate для создания сертификата для сервера (ID сервера).

Примечание: рекомендуется впоследствии заменить данный сертификат на официальный, выпущенный публичным центром сертификации.

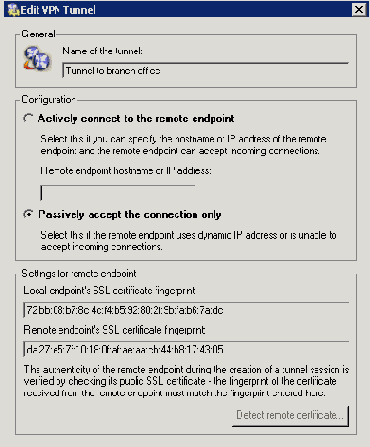

Выберите опцию пассивной установки VPN-туннеля (сервер филиала использует динамический IP-адрес). Укажите образ сертификата VPN-сервера филиала.

Дополните правило Local Traffic rule (созданное визардом - см. главу Базовая настройка политики трафика) только что созданным VPN-туннелем.

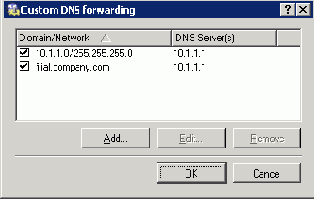

В конфигурации DNS-форвардера (см. главу Настройка DNS Форвардера) включите опцию Use custom forwarding. Определите правила для домена filial.company.com. Укажите сервер для форвардинга запросов в виде IP-адреса сетевой карты удаленного шлюза, подключенной к локальной сети филиала.

| Назад | Вверх | Вперед |

| 3. Связь головного офиса с филиалом | Оглавление | 3.2. Настройка филиала |

Настройка филиала

Выберите VPN server на вкладке Interfaces раздела Configuration / Interfaces. Двойным кликом (или нажатием на клавишу Edit) откройте диалоговое окно для установки параметров VPN server. Отметьте опцию Enable VPN server на вкладке General.

Примечание: Свободная подсеть и маска проставляются автоматически, и нет причин для их изменения.

Нажмите кнопку Advanced, затем Change SSL Certificate. Используйте кнопку Generate Certificate для создания сертификата для сервера (ID сервера).

Образ созданного ключа (fingerprint) требуется при создании VPN-туннеля в головном офисе.

Примечание: рекомендуется впоследствии заменить данный сертификат на официальный, выпущенный публичным центром сертификации.

Выберите опцию активной установки VPN-туннеля (сервер филиала использует динамический IP-адрес). Образ сертификата VPN-сервера может быть установлен с помощью простого нажатия на кнопку Detect remote certificate.

В конфигурации DNS-форвардера (см. главу Настройка DNS Форвардера) включите опцию Use custom forwarding. Определите правила для домена company.com. Укажите сервер для форвардинга запросов в виде IP-адреса сетевой карты удаленного шлюза, подключенной к локальной сети головного офиса.

| Назад | Вверх | Вперед |

| 3.1. Настройка головного офиса | Оглавление | 3.3. Тестирование VPN |

Тестирование VPN

Настройка VPN-туннеля завершена. Необходимо проверить доступность удаленных машин из локальных сетей головного офиса и филиала.

К примеру, для тестирования могут использоваться команды ping или tracert. Рекомендуется проверить доступность машин как по IP-адресу, так и по DNS-именам.

Если удаленная машина недоступна при тестировании по IP-адресу, проверьте конфигурацию правил трафика и/или отсутствие пересечения адресов сетей (например, случай, когда обе связанные сети используют адреса одной и той же IP-подсети).

Если IP-адрес доступен, а ошибка возникает при обращении по DNS-имени, то проверяйте настройку DNS.

Примечание: VPN-клиенты, подключающиеся к серверу головного офиса, могут получать доступ к компьютерам головного офиса и филиала (мы не создавали никаких ограничений). Однако рекомендуется все же проверить доступность обеих сетей с компьютера, подключенного в качестве VPN-клиента.

| Назад | Вверх | |

| 3.2. Настройка филиала | Оглавление |

Связь головного офиса с филиалом

Оглавление

3.1. Настройка головного офиса

3.2. Настройка филиала

3.3. Тестирование VPN

Данная глава содержит информацию о настройке соединения серверов головного офиса и филиала с помощью защищенного шифрованного канала (“VPN туннель”). Рассматриваемый пример описывает только базовую конфигурацию VPN-туннеля между двумя сетями. Вопросы, связанные с ограничением доступа или другими специфическими настройками, в рамках данного документа не освещаются. Для более детальной информации по настройке VPN см. инструкцию пользователя по продукту Kerio Winroute Firewall.

Описание примера разделено на две части: в первой приводится инструкция по настройке головного офиса, во второй - по настройке филиала. Предполагается, что обе сети уже предварительно сконфигурированы согласно описанию из главы Настройка головного офиса и соединение с сетью Интернет доступно.

Для более наглядного представления о решаемой задаче ниже приведена графическая схема соединений, включая IP-адреса.

Головной офис использует IP-адреса 192.168.1.x с маской 255.255.255.0 и доменным именем company.com. Филиал использует IP-адреса 10.1.1.x с маской 255.255.255.0 и доменным именем filial.company.com.

| Назад | Вверх | Вперед |

| 2.13. Настройка компьютеров в локальной сети | Оглавление | 3.1. Настройка головного офиса |

Авторизация пользователей для доступа к веб-сайтам

Последнее опциональное ограничение - требование авторизации для доступа к веб-сайтам. Активируйте опцию Always require users to be authenticated when accessing web pages на вкладке Authentication Options в разделе Users and groups / Users.

Интернет-интерфейсы

Параметры TCP/IP для интернет-интерфейса должны быть установлены согласно информации, полученной от провайдера. В случае использования модемного коммутируемого подключения (диалап) необходимо создать соответствующее подключение на вкладке "Сетевые подключения" панели управления Windows.

Проверьте соединение (используйте команду ping или откройте любой веб-сайт в вашем браузере).

Kerio Technologies

Copyright © 2001-2004 Kerio Technologies. Все права защищены.

Данная инструкция содержит детальное описание шагов по настройке локальной сети, использующей Kerio WinRoute Firewall версии 6.0.0.

Текущую версию продукта можно скачать со страницы http://www.winroute.ru/kerio_winroute_firewall_download.htm.

Перевод документа:

Алексей Тарасов (aka Lex) - admin@winroute.ru

Евгений Плеханов (aka Twin) - admbeer@tele-plus.ru (гл. 2.10, 2.11)

Оглавление

1. Введение

2. Настройка головного офиса

2.1. Настройка сетевых интерфейсов

2.2. Установка WinRoute

2.3. Базовая настройка политики трафика

2.4. Настройка DHCP-сервера

2.5. Настройка DNS Форвардера

2.6. Создание учетных записей пользователей и групп

2.7. Адресные группы и временные интервалы

2.8. Определение Web-правил

2.9. Настройка политики FTP

2.10. Настройка антивирусного сканирования

2.11. Разрешение доступа к службам из сети Интернет

2.12. Защищенный доступ удаленных клиентов к локальной сети

2.13. Настройка компьютеров в локальной сети

3. Связь головного офиса с филиалом

3.1. Настройка головного офиса

3.2. Настройка филиала

3.3. Тестирование VPN

| Вперед | ||

| 1. Введение |

LAN-интерфейс

На LAN-интерфейсе должны быть сделаны следующие настройки:

IP address — будет использоваться адрес 192.168.1.1

network mask — 255.255.255.0

default gateway —на данном интерфейсе параметр не должен быть установлен!

DNS server — адрес DNS-сервера должен быть таким же, как и IP-адрес интерфейса, подключенного к локальной сети, чтобы DNS-запросы между головным офисом и филиалами обрабатывались корректно (см. главы Настройка головного офиса и Настройка филиала) а также дозвон по требованию с брандмауэра работал правильно.

Укажите в параметре Preferred DNS server - 192.168.1.1

| Назад | Вверх | Вперед |

| 2. Настройка головного офиса | Оглавление | 2.2. Установка WinRoute |

Настройка кэша HTTP

Кэш ускоряет доступ к повторно открываемым веб-страницам, при этом одновременно уменьшая интернет-трафик. Кэш может быть активирован c помощью опций Enable cache on transparent proxy и Enable cache on proxy server в разделе Configuration / Content Filtering / HTTP Policy. Установите желаемый размер кэш-области с учетом свободного дискового пространства. По умолчанию установлено значение 1 Гб (1024 Мб), максимальное значение - 2 Гб (2048 Мб).

| Назад | Вверх | Вперед |

| 2.7. Адресные группы и временные интервалы | Оглавление | 2.9. Настройка политики FTP |

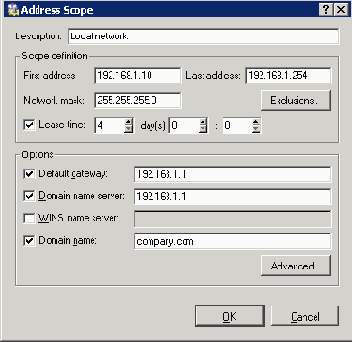

Настройка сервера DHCP

Перейдите в раздел Configuration / DHCP server консоли управления Kerio Administration Console. Откройте вкладку Scopes для создания IP-диапазона для машин, адреса которым будут присваиваться динамически (опция Add / Scope). Для настройки диапазона должны быть указаны следующие параметры:

First Address (Первый адрес) — выберите 192.168.1.10 (адреса с 192.168.1.1. до 192.168.1.9 будут зарезервированы для серверов и принтеров)

Last Address (Последний адрес) — 192.168.1.254 (адрес с самым большим номером, который может использоваться в данной сети)

Network mask (Сетевая маска) — 255.255.255.0

Default gateway (Основной шлюз) — IP-адрес сетевой карты шлюза, подключенной к локальной сети (192.168.1.1).

Примечание: Основной шлюз определяет путь, по которому пакеты из локальной сети будут направлены в сеть Интернет. Направление пакетов через WinRoute позволит создать правила фильтрации трафика, авторизацию пользователей и т.п.

DNS server — IP-адрес сетевой карты шлюза, подключенной к локальной сети (см. главу Настройка DNS Форвардера)

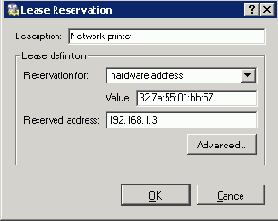

Зарезервируем адрес для сетевого принтера с помощью опции Add / Reservation... Резервируемый адрес не обязательно должен принадлежать диапазону, заданному ранее, однако, он должен находиться в той же сети (в данном примере резервируется адрес 192.168.1.3). Вам необходимо знать аппаратный (MAC) адрес принтера для осуществления данной операции.

Подсказка: Не рекомендуется делать ручное резервирование адреса для принтера, если вы точно не знаете его аппаратный адрес. Запустите DHCP-сервер и подключите принтер к сети. Принтеру будет выделен адрес из диапазона, определенного ранее. Найдите этот адрес на вкладке Leases и используйте кнопку Reserve... для того, чтобы открыть диалоговое окно, в котором и будет указан аппаратный адрес. Укажите необходимый IP-адрес (и описание в случае необходимости) и нажмите на кнопку OK. Перезапустите принтер. Требуемый IP-адрес будет назначен принтеру DHCP-сервером.

Примечания:

Не используйте DHCP-сервер, пока вы не определили все диапазоны и не зарезервировали все необходимые адреса.

Вы также можете использовать другой DHCP-сервер для автоматической настройки сетевого оборудования. Задайте IP-адрес внутреннего интерфейса шлюза в качестве параметра Default gateway и DNS server в настройках DHCP-сервера для выбранного диапазона адресов.

| Назад | Вверх | Вперед |

| 2.3. Базовая настройка политики трафика | Оглавление | 2.5. Настройка DNS Форвардера |

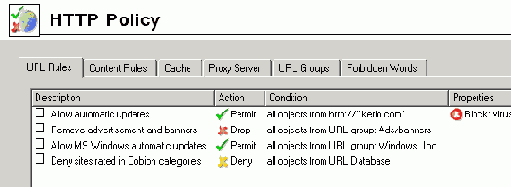

Предопределенные HTTP-правила

Следующие HTTP-правила предопределены при установке и доступны на вкладке URL Rules в разделе Configuration / Content Filtering / HTTP Policy:

Allow automati updates (Разрешить автоматические обновления)

Данное правило разрешает производить автоматическое обновление WinRoute и антивируса McAfee с сайта Kerio Technologies.

Remove advertisement and banners (Удалять рекламу и баннеры)

Фильтрация рекламы и баннеров. Согласно этому правилу блокируются все объекты, подпадающие под определение группы Ads/banners. Щелкните на данном правиле для его активации.

Примечание: Иногда может так случиться, что страница, на которой нет рекламы, будет заблокирована. В этом случае удалите соответствующую запись из группы Ads/banners или создайте правило-исключение для подобных страниц (мы рекомендуем именно второй метод).

Allow MS Windows automatic updates (Разрешить автоматические обновления Windows)

Правило разрешает автоматические обновления операционной системы Windows с серверов Microsoft.

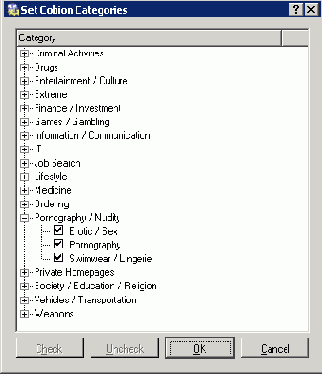

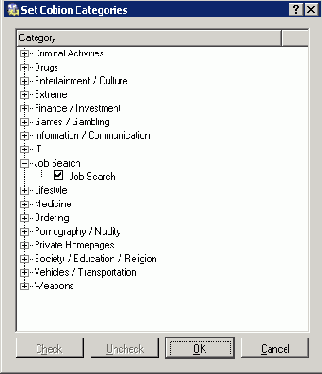

Deny sites rated in Cobion categories (Запретить сайты по категориям Cobion)

Данное правило запрещает доступ к Web-сайтам, входящим в выбранные категории фильтра Cobion Orange Filter.

Нажмите кнопку Select Rating... для выбора блокируемых категорий. Отметьте соответствующие категории в разделе Pornography для запрета доступа к страницам с эротическим/сексуальным контентом.

Примечание:

Базовая лицензия WinRoute не включает систему Cobion

(необходимо приобрести специальную версию лицензии). Однако данная система доступна в триальной версии WinRoute.

Система Cobion, включенная в поставку WinRoute, должна иметь возможность установки соединения с серверами баз данных в сети Интернет. Это означает, что политика трафика должна разрешать доступ к сервису COFS (6000/tcp) со шлюзовой машины. Разрешающее правило создается автоматически мастером настройки политики.

Вы можете создать несколько URL-правил, использующих технологию Cobion Orange Filter. Несколько категорий может быть выбрано для каждого правила.

Мы рекомендуем включить опцию “unlock” в правилах, использующих технологию Cobion Orange Filter, так как отдельные страницы могут быть классифицированы неверно и важная информация в некоторых случаях может блокироваться. Все запросы на разблокировку доступа сохраняются в журнале Filter — это позволяет вам отслеживать, были ли подобные запросы правомерны.

Примечание: Вы можете указать информацию, которая будет отображена на странице блокировки, на вкладке Advanced (URL Rules) или перенаправить пользователей на другую страницу при попытке доступа к запрещенной странице.

Предопределенные правила FTP

Перейдите в раздел Configuration / Content Filtering / FTP Policy для настройки ограничений FTP. Следующие правила являются предопределенными и могут быть использованы для всех оговоренных ограничений.

This rule denies resuming interrupted data transfer (e.g. caused by a network error). If files transmitted by FTP are scanned, it is recommended to enable this rule (files transmitted “in pieces” cannot be reliably scanned).

Forbid upload

Deny storing data at FTP servers — this rule is already defined and it is satisfactory to switch it on if you intend to use it.

Forbid *.mpg, *.mp3 and *.mpeg files

This option denies transmission of sound files of the listed formats. This rule is already available and it can be enabled easily.

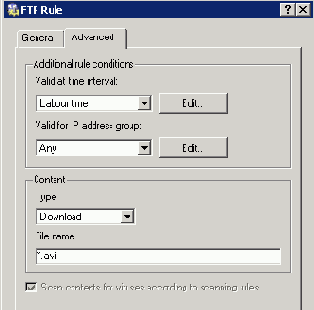

Forbid *.avi files

This rule will deny transmission of video files. Enable this rule, use the Edit button to open the appropriate dialog and define the Labor time time range in the Advanced tab.

Warning:

The FTP policy refers to all FTP traffic that is processed by the FTP protocol inspector.

In the following example, we intend to enable the local FTP server from the Internet. The Forbid upload rule denies even upload to this server which is not always desirable. For this reason we must add a rule that would enable upload to this server before the Forbid upload rule.

Notes:

The IP address of the host where the appropriate FTP service is running must be used to define the FTP server's IP address. It is not possible to use only the firewall's external IP address from which the FTP server is mapped (IP translation is performed before content filtering rules are applied)!

The same method can be applied to enable upload to a particular FTP server in the Internet whereas upload to other FTP servers will be forbidden.

| Назад | Вверх | Вперед |

| 2.8. Определение Web-правил | Оглавление | 2.10. Настройка антивирусного сканирования |

Примечания к примеру

Для назначения IP-адресов локальным компьютерам могут быть использованы следующие методы:

Статический адрес 192.168.1.2 будет присвоен файловому/FTP серверу (его адрес не должен изменяться, иначе маппинг не будет работать).

Статический адрес будет присвоен сетевому принтеру с помощью DHCP-сервера. Принетры не могут иметь динамические адреса, т.к. в случае изменения адреса они станут недоступными с клиентских машин.

Примечание: IP-адреса могут быть назначены принтерам вручную или с помощью DHCP-сервера. Если используется DHCP-сервер, то принеры настраиваются автоматически и их адреса отображаются в таблице выделенных адресов сервера. В случае ручной настройки принтеры становятся независимыми от доступности DHCP-сервера.

Динамические IP-адреса будут назначены локальным рабочим станциям (тем самым упрощается настройка).

В локальной сети будет использоваться DNS-домен company.com.

Примечание: Для сети филиала будут использоваться адреса 10.1.1.х, сетевая маска 255.255.255.0 и DNS-домен filial.company.com.

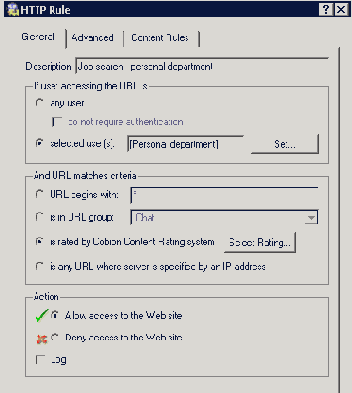

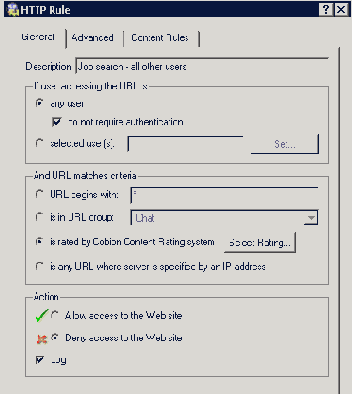

Создание собственных URL-правил

Правила, которые будут применяться для отдельных пользователей или групп, могут быть добавлены после правила, требующего авторизацию от всех пользователей.

Вы можете добавить правило, разрешающее пользователям из группы Personal Department, получать доступ к страницам с предложениями работы.

Правило, запрещающее доступ всем остальным пользователям к данным страницам, должно быть добавлено после предыдущего правила.

Примечания:

Рекомендуется включить опцию "do not require athentication" для данного запрещающего правила, так как в противном случае пользователи будут направлены на страницу авторизации до того, после чего получат информацию о запрете.

В двух вышеописанных правилах должна быть выбрана только категория JobSearch.

Требования

Доступ к web-страницам будет ограничен согласно следующим правилам:

на web-страницах фильтруется реклама;

доступ к эротическому/сексуальному контенту запрещен;

доступ к страницам с предложениями работы запрещен (исключение делается только для пользователей из отдела кадров (Personal Department);

для получения доступа к сети Интернет пользователи должны авторизоваться на шлюзе (это позволит проводить мониторинг просмотренных пользователями страниц).

Доступ к FTP будет ограничен согласно следующим правилам:

передача музыкальных файлов в формате MP3 запрещена

передача видео-файлов (*.avi) запрещена в рабочее время

загрузки на удаленные FTP-сервера запрещена — защита важной корпоративной информации

Выбор IP-адресов для локальной сети (LAN)

Вы можете использовать следующие варианты при выборе адресов для вашей локальной сети:

" публичные IP-адреса. Провайдер выделяет диапазон IP-адресов и устанавливает правила маршрутизации.

" частные IP-адреса и IP-трансляция (NAT). Мы рекомендуем использовать данную опцию, так как это позволяет упростить администрирование и техническую поддержку.

Частные адреса представляют из себя специальные IP-диапазоны, зарезервированные для использования исключительно в локальных сетях (частные сети). Данные адреса не должны существовать в адресном пространстве сети Интернет (Интернет-маршрутизаторы обычно настраиваются на блокировку прохождения всех пакетов, содержащих эти адреса).

Для частных сетей зарезервированы следующие IP-диапазоны:

10.x.x.x, сетевая маска 255.0.0.0

172.16.x.x, сетевая маска 255.240.0.0

192.168.x.x, сетевая маска 255.255.0.0

Предупреждение: Не используйте другие адреса в частной сети, т.к. в этом случае некоторые веб-сайты (работающие на тех же адресах) могут быть недоступны.

В нашем примере для локальной сети используется адрес 192.168.1.0 и сетевая маска 255.255.255.0.